In der heutigen Zeit sind für den Infopreneur seine erhaltenen E-Mails ein sehr hohes Risiko. Oftmals können dabei darin eingesetzte Cyberkriminalitäten bedeutende Auswirkungen auf ihn haben, die ihn vor allem sehr viel Geld kosten können.

Um dadurch Geld verdienen zu können, nutzen die Kriminellen diese Möglichkeiten immer stärker. Aus diesen Gründen versuchen wir nun dem Infopreneur in diesem Artikel dabei zu helfen, sich vor solchen E-Mail-Angriffen schützen zu können.

Inhaltsverzeichnis |

|

|

|

Begriffe (top)

Im Zusammenhang mit gefälschten E-Mails gibt es Begriffe, die der Infopreneur kennen sollte. Deshalb richten wir nun zunächst unseren Blick auf Begriffe, die der Infopreneur sich klar machen sollte, bevor wir uns dann die eigentlichen Möglichkeiten des Schutzes vor gefälschten E-Mails betrachten. Denn zum einen sollten diese es ihm einfacher machen, die folgenden Betrugsmethoden der gefälschten E-Mails nachvollziehen und verstehen zu können. Und zum anderen sollten diese Begriffe es ihm auch ermöglichen, sich selbst verstärkt über dieses Thema weiter informieren zu können.

Die folgenden Begriffe sind hier nun im Zusammenhang mit dem Hintergrund dieses Artikels beschrieben:

– CEO-Fraud

Dies ist ein Betrugsversuch, bei dem unter Angabe eines Vorwands Zahlungen vom E-Mail-Empfänger verlangt werden. Für einen derartigen Angriffsversuch sind weder gefälschte Links noch Dateianhänge notwendig.

– Cyberangriffe/Cyberattacken

Hierbei handelt es sich um die Versuche, Daten zu klauen, Computer außer Betrieb zu setzen sowie auch bereits angegriffene Computersysteme für weitere Angriffe zu nutzen.

– Cyberkriminelle

Derart bezeichnet werden diejenigen, die durch die Nutzung von Techniken wie Phishing, Social Engineering oder auch Malware ihre Cyberangriffe durchführen.

– Darknet

Hierbei handelt es sich um einen Teilbereich des sogenannten Deep Web, welches den Bereich des Internets umfasst, der von den gängigen Suchmaschinen wie Bing, Google etc. nicht automatisch erfasst wird. Rein technisch gesehen handelt es sich bei Darknet um einen komplett verschlüsselten Bereich des Internets. Am leichtesten kommt man ins Darknet mit dem Tor Browser. Obwohl Darknet selbst nicht illegal ist, sorgt die darin angebotene Anonymität für den Beginn für kriminelle Aktivitäten. Beispielsweise können darin gestohlene Passwörter oder Kreditkartennummern gekauft und verkauft werden. Ebenso werden darin auch andere kriminelle Dinge ausgetauscht, wie beispielsweise: Auftragsmorde, Drogen, Kinderpornographie, Malware, Waffen etc.

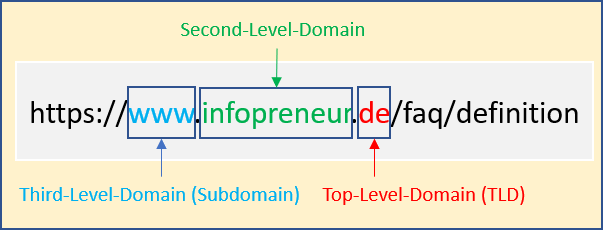

– Domain

Hierbei handelt es sich um den Namen einer Website. Die Domain ist jedoch nicht mit der URL gleichzusetzen, da diese nur ein Bestandteil der URL ist.

Die Domain kann aus bis zu drei verschiedenen Levels bestehen – die letzten zwei sind immer notwendig.

– Third-Level-Domain (Subdomain)

– Second-Level-Domain

– Top-Level-Domain (TLD)

– Hacker

Als Hacker wird jemand bezeichnet, der unerlaubt in fremde IT-Systeme eindringt. Ein unerlaubter Zugriff auf ein Fremdgerät nennt sich dementsprechend Hack.

– Keylogger

Damit ist ein „Tasten-Rekorder“ gemeint. Es handelt sich dabei um eine Hard- oder Software. Hacker verwenden solch ein Keylogger, um beispielsweise an vertrauliche Daten wie Kennwörter oder PINs ihrer Opfer zu gelangen.

– Malware

Damit werden bösartige Computerprogramme – auch als Schadprogramme oder Schadsoftware benannt – bezeichnet, die unerwünschte und gegebenenfalls schädliche Funktionen bei den Opfern ausführen.

– Pharming

Pharming ist im Vergleich zu Phishing ein weiterer Schritt der Cyberkriminellen, um Internet-Nutzer auf gefälschte Websites zu bekommen und dadurch an ihre persönlichen Daten zu gelangen.

– Phishing

Dieser Begriff stammt aus den englischen Wörtern „Password + Fishing“. Damit werden Versuche bezeichnet, über gefälschte Webseiten, E-Mails etc. an persönliche Daten eines Internet-Benutzers zu kommen, oder diesen auch zum Durchführen einer schädlichen Aktion zu motivieren. Phishing-Mails zielen dementsprechend stark darauf ab, dass die Nutzer Finanzinformationen, Zugangsdaten oder andere sensible Daten preisgeben.

– Ramsoftware

Auch als Ransomware bezeichnet, handelt es sich dabei um eine Schadsoftware, die Daten und Systeme verschlüsselt, um dadurch vom Infopreneur Lösegeld fordern zu können.

– Sniffing

Dieser Begriff beschreibt das „Schnüffeln“ von Hackern mit speziellen Tools. Damit können sie den Opfern ihre Daten klauen, falls diese mit unverschlüsselten und ungesicherten öffentlichen WLAN-Netzwerken verbunden sind.

– Social Engineering

Dieser Begriff beschreibt zwischenmenschliche Beeinflussungen. Der Hacker verfolgt dabei das Ziel, das Vertrauen des Opfers zu gewinnen, um ihn dadurch zur Freigabe von Passwörtern, Kreditkartendaten oder weiteren vertraulichen Informationen zu bringen.

– URL

Bei der URL (Uniform Resource Locator) handelt es sich um die Adresse einer einzelnen Webseite. Beispiel: „https://www.infopreneur.de/faq/definition“.

– WER-Bereich

Der WER-Bereich besteht immer aus den letzten beiden Begriffen vor dem ersten alleinstehenden_„/“ einer Webadresse.

Beispiel: „https://www.infopreneur.de/faq/definition“. In diesem Fall ist der WER-Bereich also “infopreneur.de”, was die Domain dieses Links erkennen lässt.

Ein gefälschter Link könnte beispielsweise so aussehen: “https://www.infopreneur.de.fake.ru/faq.definition”. Der WER-Bereich wäre hier „fake.ru“.

Selbst falls in einem Link nochmals ein http oder ein www erscheint, der WER-Bereich bleibt dennoch, wie gerade oben erklärt, an derselben Stelle.

Warum werden E-Mails von Kriminellen eingesetzt? (top)

Zu den Hauptgründen, warum die Cyberkriminellen diese gefälschten E-Mails einsetzen, gehören:

- Es ist billig, effektiv und simpel derartig gefälschte E-Mails einzusetzen.

- E-Mail-Adressen sind leicht zu erhalten.

- Das Versenden von E-Mails kostet nichts.

Damit können sich diese Kriminellen mit wenig Aufwand und geringen Kosten einen schnellen Zugang zu wertvollen Daten verschaffen. Sie interessieren sich dabei vor allem für persönliche Informationen wie Kreditkartennummern, Kontodaten, Steuer- und Krankenakten ebenso wie auch für sensible Geschäftsdaten wie beispielsweise Kundennamen, Kontaktadressen, Produktgeheimnisse sowie auch für vertrauliche Mitteilungen.

Ein weiterer Grund für die Kriminellen ist dazu auch, dass es ihnen nicht selten passiert, Opfer sehr zielgerichtet ins Visier nehmen zu können, um sie dazu zu bringen, auf unsichere URLs zu klicken, Geld zu überweisen, schädliche E-Mail Anhänge zu öffnen sowie auch wertvolle Informationen von ihnen zu bekommen.

Wie setzen Kriminelle E-Mails ein?(top)

Hier richten wir unseren Blick nun auf die Frage, wie gefälschte E-Mails von den Kriminellen eingesetzt werden, um dadurch den Infopreneur zu beschädigen. Generell ist dabei von 3 unterschiedlichen Ansätzen im Rahmen der E-Mails auszugehen:

1) Schädliche Links

- Innerhalb der E-Mail werden dem Infopreneur gefährliche und gefälschte Weblinks angeboten. Sollte er auf solch einen Link drücken, kann er dann beispielsweise auf betrügerischen Eingabeformularen landen. Dadurch bekommen Kriminelle beispielsweise von ihm mit: Benutzer-IDs, Kreditkartendaten, Passwörter oder Telefonnummern. Es handelt sich dabei also um einen Datendiebstahl.

2) Gefährliche Dateianhänge

- Hierbei handelt es sich um schädliche Anhänge, die beim Infopreneur dafür sorgen, dass er sein System nicht mehr nutzen kann oder auch seine Nutzung im Hintergrund beobachtet und wichtige Daten an den Kriminellen weitergeleitet werden. Diese sogenannte „Ransomware“ sorgt also dafür, dass Daten und Systeme verschlüsselt werden. Es kommt dann in der Regel zu Forderungen von Lösegeldern des Infopreneurs, um diese Verschlüsselung seines Systems wieder abbauen zu können.

3) Gefälschte Aussagen/Aufrufe

- Bei solch einem „CEO-Fraud“ handelt es sich um einen Betrugsversuch, der den Infopreneur dazu bringen will, dass er Zahlungen durchführt. Dies funktioniert ohne gefährliche Dateianhänge oder Links. Derartige Betrugsversuche klappen vor allem dann, wenn es sich bei dem Infopreneur beispielsweise um einen selbständigen Mitarbeiter im Finanzbereich eines Unternehmens handelt.

Um von Beginn an gegenüber dem Infopreneur Vertrauen aufzubauen und auch zu verhindern, dass deren E-Mail direkt im Spamfilter landet, schicken einige der Kriminellen zu Beginn anfangs harmlose E-Mails. Erst bei weiteren versendeten E-Mails handelt es sich dann um Phishing-Emails.

Wie kann sich der Infopreneur vor den Phishing-Attacken der Kriminellen schützen? (top)

Nachdem wir uns nun bereits die drei wichtigsten Möglichkeiten von gefälschten E-Mails betrachtet haben, richten wir abschließend nun unseren Blick darauf, wie der Infopreneur solche Phishing-Angriffe erkennen kann, um sich davor zu schützen.

Das Öffnen einer E-Mail ist generell ungefährlich. Deshalb kann und sollte er bei einer E-Mail sich vor allem auf die folgenden Punkte konzentrieren, um prüfen zu können, wie sicher die von ihm erhaltene wirklich ist:

1) Falsch geschriebene Texte erkennen

Textfehler stammen bei gefälschten E-Mails oftmals davon, dass es sich um ausländische Kriminelle handelt, deren deutsche Sprachkenntnisse nicht perfekt sind. Deshalb lassen sie oftmals ihre Phishing-Mails per Translation-Softwares übersetzen.

Dabei kann es dann zu falschen Übersetzungen sowie auch inkorrekten Schreibweisen kommen. Beispiel: „Guten Tag michael mueller,“

2) Fehlende individuelle Anrede wahrnehmen

Grundsätzlich ist davon auszugehen, dass wenn der Infopreneur von einem richtigen Anschreiber – beispielsweise einer Bank – eine E-Mail bekommt, dass er darin dann auch eine persönliche Anrede findet: „Sehr geehrter Herr Michael Müller, …“

Da die Kriminellen ihre Attacken jedoch meist in einer sehr großen Menge durchführen, ist davon auszugehen, dass die große Anzahl der unterschiedlichen Empfänger dabei Phishing-Mails mit gleichen Inhalten erhalten. Auf individuelle Anreden der Empfänger wird deshalb dabei oftmals verzichtet. Sollte der Infopreneur also beispielsweise als „Sehr geehrter Kunde“ angesprochen werden, dann sollte es ihm auffallen und ihn zu einer starken Analyse der E-Mail führen.

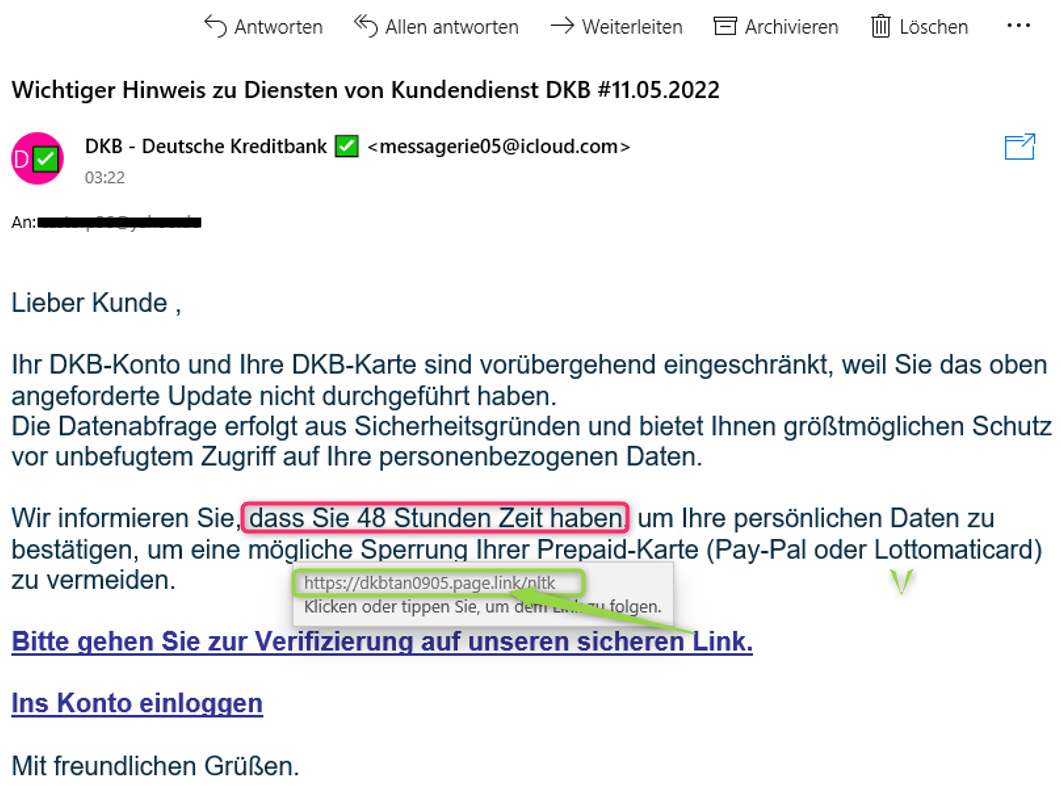

3) Zeitdruck nicht annehmen

Beispielsweise kann eine gefälschte Bank-E-Mail den Infopreneur darauf hinweisen, dass falls er nicht innerhalb einer bestimmten Zeit etwas Spezielles auf seinem Online Konto ausführt, dann der Zugang zu diesem gesperrt wird. Grund für solch einen derartigen Zeitdruck ist das Wissen der Cyberkriminellen, dass Angst – in diesem Beispiel davor, dass der Zugang gesperrt würde – bei den Opfern starke negative Gefühle auslöst, und sie deshalb die Handlungsempfehlung eher umsetzen.

Beispiel:

4) Persönliche Datenabfrage hinterfragen

Sollte der Infopreneur beispielsweise im Rahmen einer gefälschten Bank-E-Mail nach seiner Identifikationsnummer (PIN) Transaktionsnummer (TAN) etc. gefragt werden, dann sollte er dabei sehr vorsichtig sein. Grundsätzlich kann er davon ausgehen, dass derartige vertrauliche Daten von seriösen Banken und Unternehmen per E-Mail so nicht verlangt werden.

5) Gefälschte Dateianhänge erkennen

Bei den von ihm empfangenen E-Mails sollte der Infopreneur dabei sehr stark auf die daran angehängten Dateien achten. Diese werden oftmals von den Cyberkriminellen eingesetzt, um an Dateieingaben zu gelangen oder auch um Systeme blockieren zu können. Bevor er also solch eine Datei öffnet, sollte er sicherstellen, dass es sich um keine Phishing-E-Mail handelt.

Vor allem bei *.exe, *.zip und *.docm/*.xlsm Dateien ist die Gefahr dabei sehr hoch, dass es sich um einen Betrug handeln kann. Es gibt allerdings auch noch weitere Datei-Typen, die ein Sicherheitsrisiko darstellen können: *.bat, *.html, *.vbs, *.apk, *.is etc. Aus diesem Grund sollte der Infopreneur niemals ein Dateianhang einer e-Mail öffnen, denn er nicht kennt.

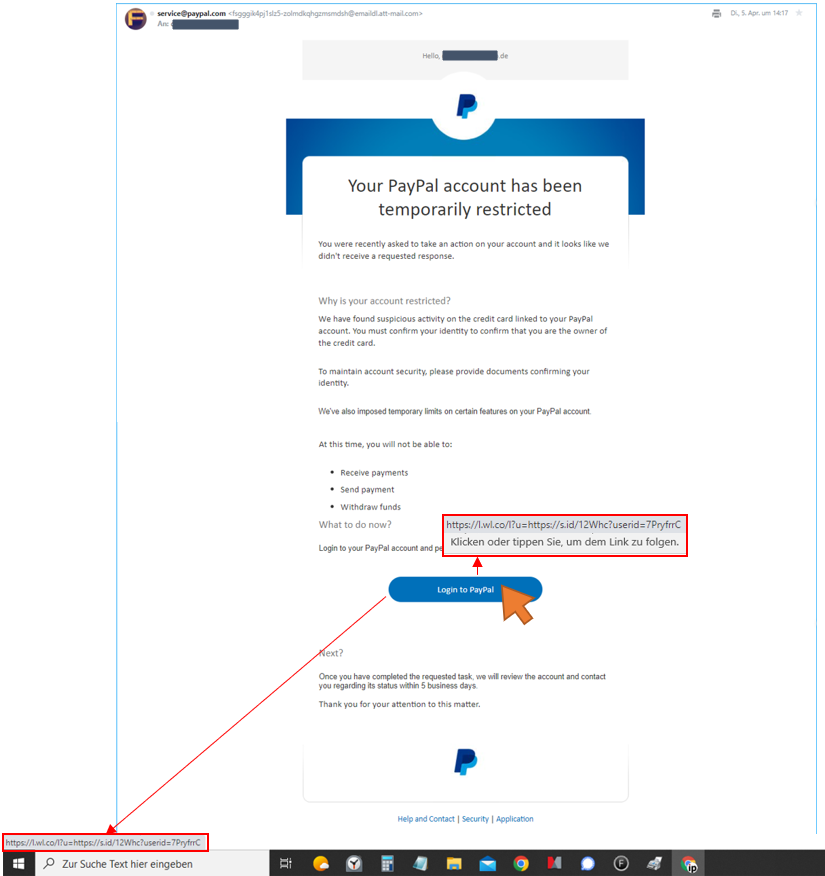

6) Gefälschte Links überprüfen

Diese werden eingesetzt, um den Infopreneur auf eine Fake-Webseite zu leiten, damit dort von ihm persönliche Daten erlangt werden können. Bevor er auf solch einen Link klickt, sollte er diese also stets kritisch hinterfragen und prüfen. Dazu kann er sich beispielsweise auf Google nach der Website informieren.

(Das Ziel des Links wird am unteren Bildschirmrand oder über der Maus angezeigt)

Der Infopreneur kann den Link erkennen, in dem er mit seiner Maus darüber fährt. Er sollte dabei jedoch nicht draufdrücken! Dazu sollte er den Blick auf den WER-Bereich richten, um zu erkennen, welches die Domain dieses Links tatsächlich ist.

Diese Prüfung des WER-Bereichs sollte der Infopreneur auch grundsätzlich auf Log-In-Seiten durchführen, bevor er seine persönlichen Daten eingibt.

Auf seinem Smartphone kann er einen Link überprüfen, indem er ihn 2 Sekunden lang gedrückt hält. Dadurch kann er den Link kopieren, um ihn beispielsweise in einem Notizfeld einzufügen. Dadurch erkennt er den Link komplett deutlich.

Wichtig ist auch der genaue Blick auf die Links, denn oftmals werden einzelne Buchstaben auch gefälscht. Beispiele dafür sind: „rn“ anstatt „m“, oder „vv“ anstatt „w“. Ein gefakter Link kann beispielsweise sein: „https://www.arnazon.de/“

Ebenfalls können von den Cyberkriminellen auch Buchstaben anderer Alphabete genutzt werden, um Domains täuschend echt nachzuahmen.

Beispiel: Der korrekte Link „https://www.infopreneur.de/“ verglichen mit dem gefakten Link: „https://www.iпfopreпeur.de/“. Hier gilt es zu erkennen, dass es einen Unterschied zwischen „n“ und „п“ gibt. Bei dem Letzteren handelt es sich um einen russischen Buchstaben, der in deutscher Sprache mit „P“ übersetzt wird.

7) Fehlerhafte Mail-Header erkennen

Auf einer empfangenen E-Mail sollte der Infopreneur grundsätzlich der Absender-Adresse kein Vertrauen schenken. Das genaue Analysieren des Mail-Headers hilft dem Infopreneur dabei herauszufinden, ob es sich um eine gefälschte E-Mail handelt. Er kann dadurch erkennen, wer tatsächlich der Absender der E-Mail ist. Dazu gibt es einige Möglichkeiten solcher Internet- Analysen.

Ein Beispiel dazu ist: Verbraucherzentrale – So lesen Sie den Mail-Header

8) Fremdsprachige E-Mails hinterfragen

Sehr viele Phishing-Mails sind fremdsprachlich getextet. Vor allem bei deutschen Bankkonten etc. sollte der Infopreneur jedoch davon ausgehen, dass er keinerlei fremdsprachliche Benachrichtigung bekommen würde.

9) Kontaktdaten überprüfen

Wenn der Infopreneur eine E-Mail von einem Absender zum ersten Mal erhält, dann sollte er besonders skeptisch sein und dessen Kontaktdaten gut überprüfen.

Wie erkennt der Infopreneur, dass er bereits ein Opfer einer Phishing-Attacke ist? (top)

Dafür kann es unterschiedliche Hinweise geben. Unter anderem gehören dazu:

- Computer läuft langsamer. Es werden Fehlermeldungen gesendet.

- Die Antivirus-Software kann eine Malware-Infektion unter Umständen erkennen.

- Auf seinem Konto findet er verdächtige Belastungen.

- Plötzliche Leistungseinbußen.

- Seltsames Verhalten des Computers oder Smartphones.

- …

Weitere Tipps(top)

Mit diesen Tipps kann und sollte der Infopreneur sich vor der Cyberkriminalität schützen:

- Ständig Sicherheits-Updates auf dem Computer oder Smartphone durchführen.

- Antivirensoftware sollte auf dem neuesten Stand sein, um damit Malware erkennen und entfernen zu können. Es darf jedoch nicht davon ausgegangen werden, dass alle gefährlichen E-Mails damit erkannt werden.

- Prinzipiell keine vertraulichen Daten per E-Mail oder Telefon übermitteln.

- Bei seinen Anbietern sollte der Infopreneur die Zwei-Faktor-Authentifizierung nutzen. Dadurch lässt sich verhindern, dass ein Krimineller allein mit dem Passwort Zugriff auf ein Konto bekommt.

- Um sicherzustellen, dass es sich um eine ungefälschte Internetseite handelt, sollte der Infopreneur die überraschende Änderung einer vertrauten Login-Seite sofort dem Betreiber melden.

- Über öffentliches WLAN (in Restaurants, Geschäften, Städten…) den Zugriff auf sein persönliches Konto (speziell Online-Banking) vermeiden.

- Persönliche und vertrauliche Daten lediglich über SSL-verschlüsselte Seiten („https://…“) bekanntgeben. Alle Daten werden dabei verschlüsselt, die von einem Computer an einen anderen gesendet werden. Dadurch wird einem Dritten der Einblick zwischen den beiden Systemen auf diesen Datenaustausch verhindert.

- Nichts aus unbekannten Quellen herunterladen.

- Sichere und eindeutige Passwörter jeweils nur für ein Konto verwenden.

- Sicherheit des eigenen Routers optimieren, um das Heimnetzwerk zu schützen

Sollte der Infopreneur ein Opfer einer Cyber-Attacke sein, dann sollte er dies dem „Bundesamt für Sicherheit in der Informationstechnik“ melden!

Fazit(top)

Empfangene E-Mails können für den Infopreneur eine hohe Gefahr sein. Aus diesem Grund sollte er sich über diese kriminellen Möglichkeiten im Rahmen von E-Mails sehr intensiv informieren. Dadurch kommt er dazu, sich vor solchen E-Mail-Angriffen schützen zu können.

Antworten